Einstellungen konfigurieren

Bevor die Active Directory Anbindung aktiv geschaltet werden kann, um Benutzer und Gruppen aus dem Active Directory zu importieren, müssen im AdminClient bestimmte Einstellungen konfiguriert werden.

Um die Einstellungen für die Active Directory Anbindung zu konfigurieren, gehen Sie folgendermaßen vor:

- Öffnen Sie die Registerkarte Synchronisation und klicken Sie auf die Schaltfläche Kontorichtlinien.

- In der Registerkarte Autorisierung wählen Sie entweder Autorisierung über Betriebssystem oder Autorisierung über Betriebssystem und Zugangsverwaltung und klicken Sie auf Ok.

- Klicken Sie in der Menüleiste auf die Schaltfläche Konfigurieren.

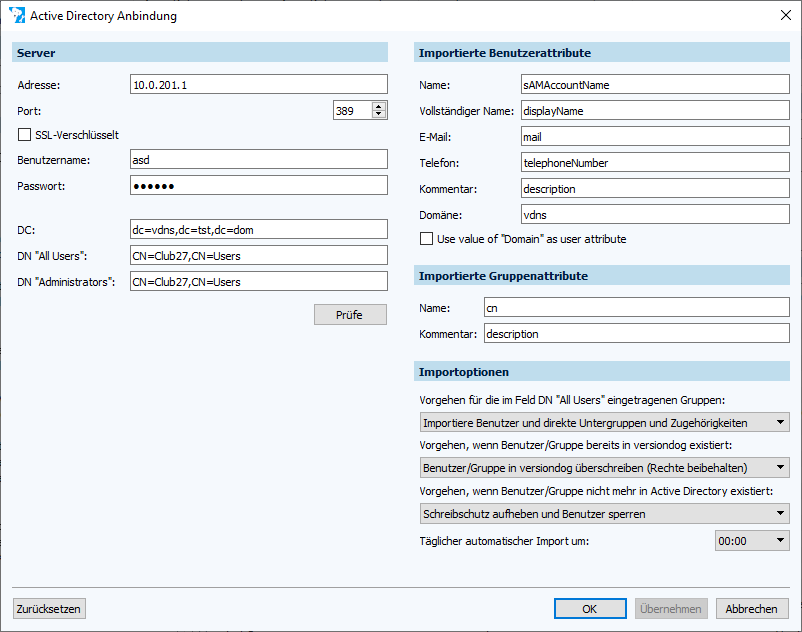

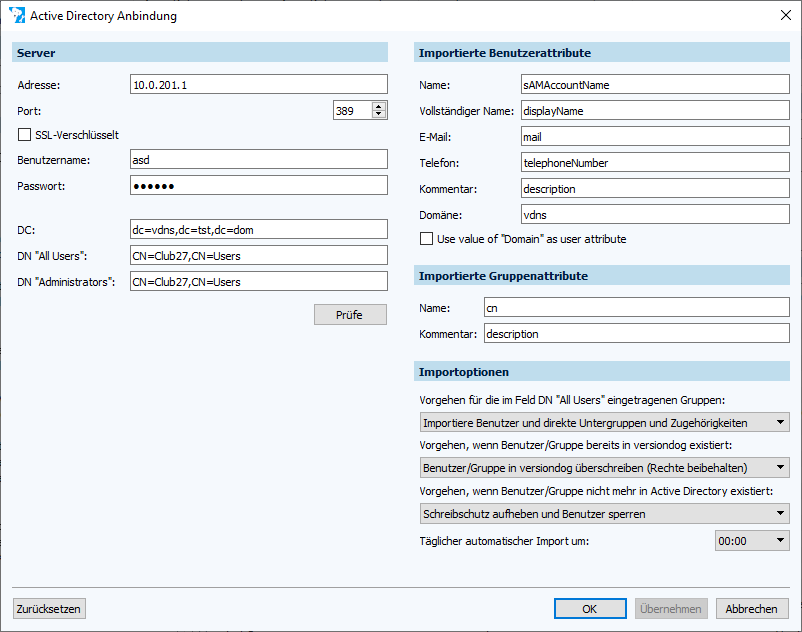

Der Dialog Active Directory Anbindung wird angezeigt. - Nehmen Sie die notwendigen Einstellungen vor.

Pflichtfelder sind mit einem roten Sternchen * gekennzeichnet. - Klicken Sie anschließend auf OK.

Die Einstellungen werden gespeichert und der Dialog wird geschlossen.

Abbildung: Dialog Active Directory Anbindung

Bei der Konfiguration der Active Directory Anbindung werden häufig beispielsweise von der IT-Abteilung gelieferte Daten aus einer E-Mail oder einem Word-Dokument kopiert. Dabei kann es vorkommen, dass durch das entsprechende Textverarbeitungsprogramm Zeichen verändert oder hinzugefügt werden. Dies wird durch eine Fehlermeldung angezeigt. Um dies zu verhindern, wird empfohlen, die Daten manuell einzugeben.

Bei der Konfiguration der Active Directory Anbindung werden häufig beispielsweise von der IT-Abteilung gelieferte Daten aus einer E-Mail oder einem Word-Dokument kopiert. Dabei kann es vorkommen, dass durch das entsprechende Textverarbeitungsprogramm Zeichen verändert oder hinzugefügt werden. Dies wird durch eine Fehlermeldung angezeigt. Um dies zu verhindern, wird empfohlen, die Daten manuell einzugeben.

Server

| Element | Beschreibung | Beispiel |

|---|---|---|

| Adresse | Name, IP-Adresse oder Domäne des Active Directory Servers Ist der Rechner, von dem aus Sie sich verbinden wollen, nicht in die Domäne des Active Directory Servers eingebunden, ist eine Verbindung nur über den Namen oder die IP-Adresse des Active Directory Servers möglich. Ist der Rechner, von dem aus Sie sich verbinden wollen, nicht in die Domäne des Active Directory Servers eingebunden, ist eine Verbindung nur über den Namen oder die IP-Adresse des Active Directory Servers möglich. |

10.0.201.1 |

| Port | Port des Active Directory Servers Möglich sind ganzzahlige Werte im Bereich von 0 bis 65535. Standardmäßig vorgegeben ist Port 636 für verschlüsselte Verbindung (Standard-Port für unverschlüsselte Verbindung ist 389). Ist ein Port bereits anderweitig belegt, wählen Sie einen anderen aus. |

636 |

| SSL-Verschlüsselt |

Verschlüsselte oder unverschlüsselte Verbindung zum Active Directory Server Standardmäßig erfolgt die Anbindung an das Active Directory über das LDAP-Protokoll. Wenn das Kontrollkästchen SSL-Verschlüsselt aktiviert ist, wird das LDAPS-Protokoll verwendet. |

þ SSL-Verschlüsselt |

| Benutzername | Benutzername für den Zugriff auf den Active Directory Server Format: <Benutzername> oder <Domäne>\<Benutzername> oder <Benutzername>@<Domäne> |

Administrator |

| Passwort | Benutzer-Passwort für den Zugriff auf den Active Directory Server Maskierte Anzeige |

••••••••• |

| DC | DNS-Name der Domäne Angaben entsprechend dem Active-Directory-Format. Die durch Punkte getrennten Teile eines Domänennamens werden im Active Directory in einzelne Abschnitte aufgeteilt. Jeder Abschnitt wird durch das Präfix DC (= Domain Component) eingeleitet. Voneinander getrennt werden die einzelnen Abschnitte durch Kommata. Die Domäne "vdns.tst.dom" wird folgendermaßen abgebildet: DC=vdns, DC=tst, DC=dom |

DC=vdns,DC=tst,DC=dom |

| DN "All Users" | Distinguished Name (= DN) der Active Directory Gruppe, innerhalb der nach zu importierenden Benutzern (und weiteren Gruppen) gesucht werden soll. Angaben entsprechend dem Active-Directory-Format. Ein Distinguished Name repräsentiert ein Objekt in einem hierarchischen Verzeichnis. Der Distinguished Name wird von den unteren zu den übergeordneten Hierarchiestufen geschrieben. Das Objekt selbst wird durch das Präfix CN (= Common Name) eingeleitet. Voneinander getrennt werden die einzelnen Teile durch Kommata. Für die Gruppe "Club27" im Ordner "Users" sieht der Distinguished Name folgendermaßen aus: CN=Club27, CN=Users |

CN=Club27,CN=Users |

| DN "Administrators" | Distinguished Name (= DN) der Active Directory Gruppe, deren Benutzer in die versiondog Gruppe Administrators importiert werden sollen. Angaben entsprechend dem Active-Directory-Format. Ein Distinguished Name repräsentiert ein Objekt in einem hierarchischen Verzeichnis. Der Distinguished Name wird von den unteren zu den übergeordneten Hierarchiestufen geschrieben. Das Objekt selbst wird durch das Präfix CN (= Common Name) eingeleitet. Voneinander getrennt werden die einzelnen Teile durch Kommata. Für die Gruppe "Reservoir-Dogs" im Ordner "Users" sieht der Distinguished Name folgendermaßen aus: CN=Reservoir-Dogs, CN=Users. |

CN=Reservoir-Dogs,CN=Users, OU=SecurityGroup |

Angabe von Pfaden:

Pfade müssen im Dialog Active Directory Anbindung komplett angegeben werden. Enthält der Pfad Sonderzeichen, wie "+" (z.B. OU=W+D), ist dieses Sonderzeichen mit einer Escape-Sequenz "\" zu versehen (z.B. CN=Reservoir-Dogs, OU=W\+D).

Über die Schaltfläche Prüfe können Sie testen, ob die Serverangaben korrekt sind.

Distinguished Name der Active Directory Gruppe ausgeben

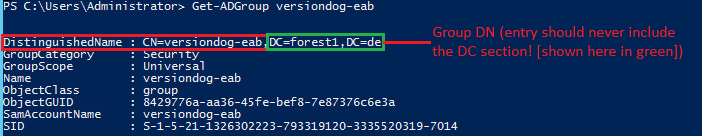

In den Feldern DN "All Users" und DN "Administrators" wird der Distinguished Name einer Active Directory Gruppe angegeben. Der Distinguished Name kann über den PowerShell Befehl Get-ADGroup <Gruppenname>, der auf dem Active Directory Controller ausgeführt wird, ausgegeben werden.

Beispiel:

Abbildung: Ausgabe Distinguished Name

Importierte Benutzerattribute

| Element | Beschreibung | Beispiel |

|---|---|---|

| Name | Attribut aus dem Active-Directory, das als Benutzername in versiondog verwendet wird Beim Import wird der Name eines Benutzers entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

sAMAccountName |

| Vollständiger Name | Attribut aus dem Active-Directory, das als vollständiger Name in versiondog verwendet wird Beim Import wird der vollständige Name eines Benutzers entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

displayName |

| Attribut aus dem Active-Directory, das als E-Mail-Adresse in versiondog verwendet wird Beim Import wird die E-Mail-Adresse eines Benutzers entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

||

| Telefon | Attribut aus dem Active-Directory, das als Telefonnummer in versiondog verwendet wird Beim Import wird die Telefonnummer eines Benutzers entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

telephoneNumber |

| Kommentar | Attribut aus dem Active-Directory, das als Kommentar in versiondog verwendet wird Beim Import wird der Kommentar eines Benutzers entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

description |

| Domäne |

Domänen-Name oder Benutzerattribut aus dem Active-Directory Wenn das Kontrollkästchen Wert von "Domain" als Benutzerattribut verwenden deaktiviert ist, wird hier der NetBIOS-Name der Domäne eingetragen. Dies ist die Standardeinstellung. Wenn das Kontrollkästchen Wert von "Domain" als Benutzerattribut verwenden aktiviert ist, kann ein beliebiges Benutzerattribut angegeben werden, aus dem der Domänenname ausgelesen oder verwendet werden kann. 2 Besonderheiten: Bei den Attributen userPrincipalName und distinguishedName wird jeweils die erste Sub-Domäne oder Domäne, die gefunden wird, als Domänenname verwendet. Beispiele:

Hier wird der Wert des ersten "DC=" als Domänenname verwendet, also "subDomain" Hier wird der erste Wert nach dem @ bis zum ersten "." als Domänename verwendet, also "subdomain". |

Importierte Gruppenattribute

| Element | Beschreibung | Beispiel |

|---|---|---|

| Name: | Attribut aus dem Active-Directory, das als Benutzername in versiondog verwendet wird Beim Import wird der Name einer Gruppe entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

cn |

| Kommentar: | Attribut aus dem Active-Directory, das als Gruppenkommentar in versiondog verwendet wird Beim Import wird der Kommentar einer Gruppe entsprechend dem Wert des Attributs aus dem Active Directory gesetzt. |

description |

Importoptionen

| Element | Beschreibung |

|---|---|

| Vorgehen für die im Feld DN "All Users" eingetragen Gruppen |

|

| Vorgehen, wenn Benutzer/Gruppe bereits in versiondog existiert: |

Programmverhalten, wenn zu importierende Benutzer/Gruppen in versiondog bereits vorhanden sind Optionen:

|

| Vorgehen, wenn Benutzer/Gruppe nicht mehr in Active Directory existiert: |

Programmverhalten, wenn zu importierende Benutzer/Gruppen im Active Directory nicht mehr vorhanden sind Optionen:

|

| Täglicher automatischer Import um: | Uhrzeit für den Start des täglichen automatischen Imports (auswählbar sind volle Stunden) |

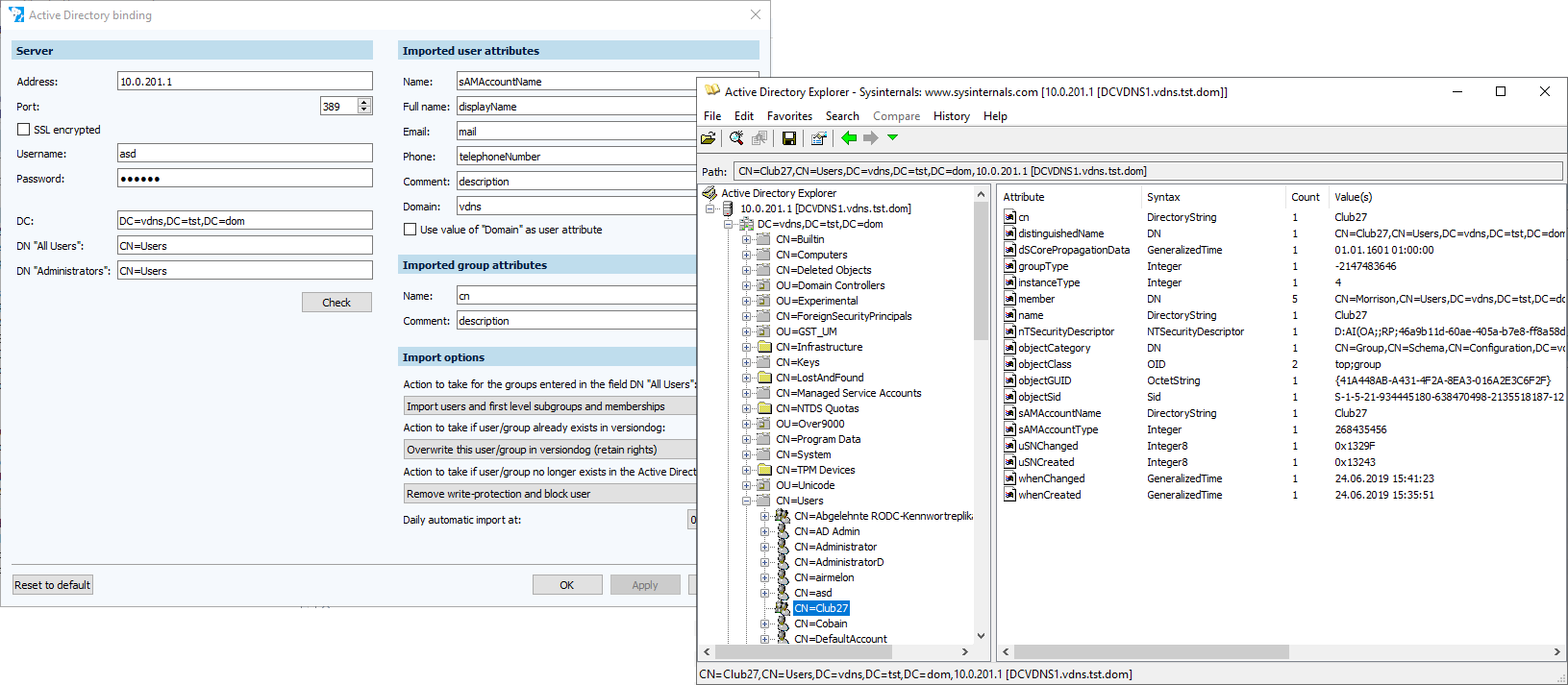

Beispielkonfiguration:

Abbildung: Dialog Active Directory Anbindung

Über die Schaltfläche Zurücksetzen werden alle Eingaben rückgängig gemacht und der Ausgangszustand des Konfigurationsdialogs wieder hergestellt.

Über die Schaltfläche Zurücksetzen werden alle Eingaben rückgängig gemacht und der Ausgangszustand des Konfigurationsdialogs wieder hergestellt.

Zusatzinformationen:

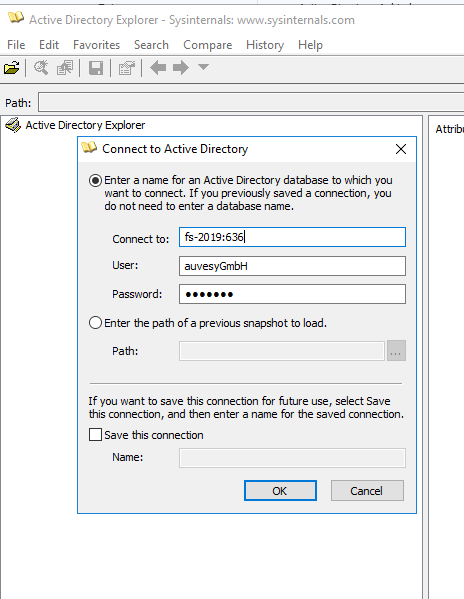

Viele der benötigten Informationen für die Active Directory Anbindung lassen sich schnell und einfach mit einem Werkzeug zum Verwalten des Active Directory finden. Ein solches Werkzeug ist beispielsweise der Active Directory Explorer von Microsoft. Wird der Port explizit angegeben, kann auch die SSL-Verbindung geprüft werden.

Beispiel:

Abbildung: Dialog Connect to Active Directory

Der folgende Screenshot zeigt, welche Informationen für die Konfiguration der Active Directory Anbindung zum Import der Gruppe "Club27" aus dem Ordner "Users" über den Active Directory Explorer gefunden werden können. Zusammengehörende Informationen sind an der gleichen Nummer zu erkennen.

Abbildung: Active Directory Explorer

|

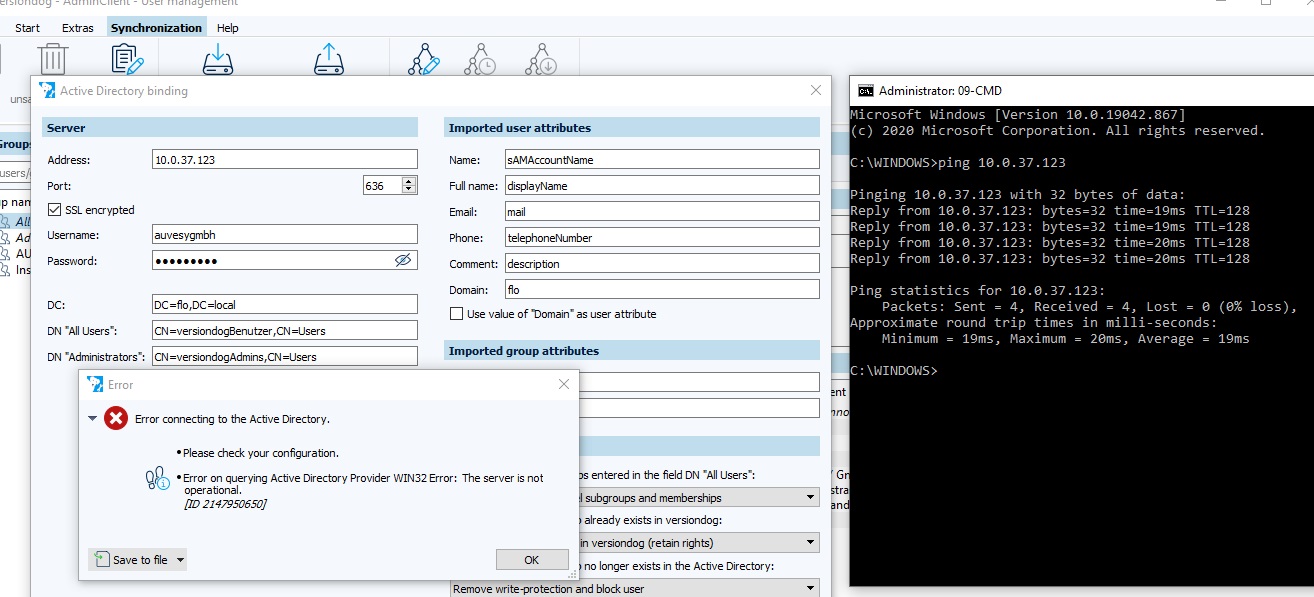

Die SSL-verschlüsselte Verbindung zum Active Directory Server schlägt mit der folgenden Fehlermeldung fehl. Wie kann ich das Problem beheben?

Abbildung: Fehler Verbindungsaufbau zum Active Directory Prüfen Sie, ob der Name im Zertifikat zum Namen in der Anfrage passt. Im oben genannten Beispiel wurde bei der Konfiguration die IP-Adresse an Stelle des Rechnernamens "FS-2019" verwendet. Da im Zertifikat nur der Name "FS-2019" hinterlegt ist, kommt es zu dem angezeigten Fehler. Um den Fehler zu beheben, geben Sie im Feld Adresse den Rechnernamen "FS-2019" an. |

|

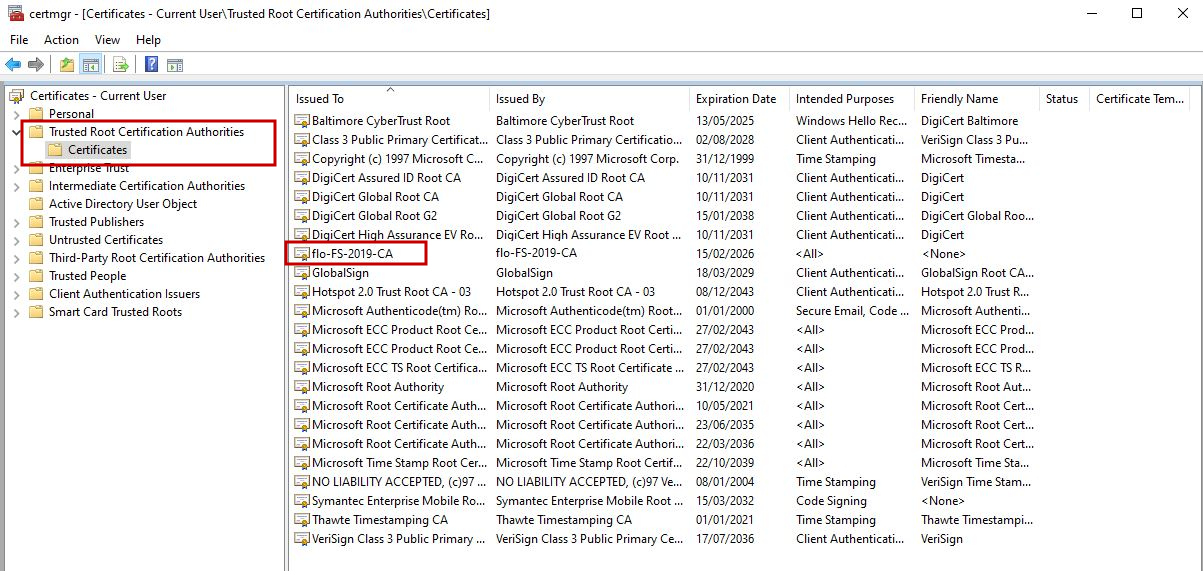

Wie kann ich ein Zertifikat auf dem versiondog Server importieren bzw. dessen Verfügbarkeit prüfen?

Ein Stammzertifikat identifiziert eine Zertifizierungsstelle (CA). Mit diesem Stammzertifikat signiert eine CA ein oder mehrere untergeordnete Zertifikate, welche die SSL-Zertifikate der Endbenutzer signieren. Das Stammzertifikat muss auf den versiondog Server importiert werden. Klicken Sie dafür doppelt auf das exportierte Zertifikat und legen Sie dieses unter Vertrauenswürdige Stammzertifizierungsstellen ab.

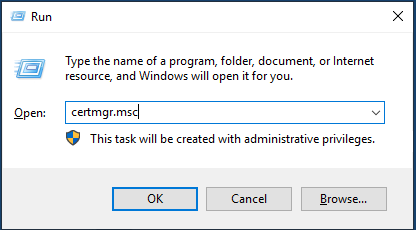

Abbildung: Vertrauenswürdige Stammzertifizierungsstellen Um das Zertifikat anzuzeigen, drücken Sie Win + R und geben Sie im Dialog Ausführen certmgr.msc (oder certlm.msc) ein.

Abbildung: Dialog Ausführen, certmgr.msc |

| Verwandte Themen |

|---|

| Kontorichtlinien konfigurieren |